در علوم کامپیوتر و امنیت اطلاعات، مفهوم بکدور (Back Door) به یک مسیر یا راهی اشاره دارد که به طور مخفیانه یا غیرمجاز به یک سیستم کامپیوتری یا نرمافزار دسترسی میدهد.

این مسیر معمولاً توسط توسعهدهندگان یا افرادی که اصلی سیستم را طراحی کردهاند، به صورت پنهان ایجاد میشود تا در موارد اضطراری یا برای مدیریت راحتتر به سیستم دسترسی داشته باشند. این کارها ممکن است به منظور اجرای عملیات نگهداری، رفع اشکالات یا تغییرات نیاز باشد.

اما وقتی که یک بکدور به نحوی غیرمجاز فعال شود یا به دست افرادی که مجاز نیستند، استفاده شود، این یک تهدید جدی امنیتی محسوب میشود.

افراد بدنام یا هکرها ممکن است از بکدورها برای نفوذ به سیستمها یا برنامهها به صورت غیرمجاز استفاده کنند. در ادامه این مقاله به بررسی کامل بکدور (Back Door) و مفهوم درب پشتی در هک شدن سایت می پردازیم.

آنچه در این مقاله می خوانید :

بکدور (Back Door) یا درب پشتی چیست؟

برای این که با مفهوم بک دور یا درب پشتی بیشتر آشنا شویم بیایید با یک مثال این آموزش را شروع کنیم.

حتما شما هم تابحال بعد ار خروج از خانه به این فکر افتادهاید که آیا درب و راههای ورودی را بخوبی قفل کردید یا خیر! این موضوع ممکن است ذهن شما را بسیار آشفته نماید، زیرا ممکن است هر کسی بتواند وارد خانه شما شده و به اطلاعات مهمتان دست پیدا کند.

بک دور یا درب پشتی از لحاظ مفهومی به همین صورت می باشد با این تفاوت که ممکن است اطلاعات و حریم شخصی رایانه، تلفن همراه و یا سایت شما را مورد هدف قرار داده و باعث آسیب به آنها شود.

در این مقاله ما به سوال بکدور یا درب پشتی چیست پاسخ می دهیم و همچنین به بیان روشهایی برای شناسایی و جلوگیری از آن می پردازیم که پیشنهاد می کنم در ادامه همراه ما باشید.

در دنیای وب نیز بکدورها وجود دارند و بسیاری از هکرها با استفاده از آنها به سایتها نفوذ کرده و باعث آسیب و هک شدن آنها می شوند. در این حالت هکر به راحتی و بدون استفاده از نام کاربری و رمز می تواند به سایت شما نفوذ کند و تغییراتی را در آن انجام دهد.

به بیان سادهتر هکر به اطلاعات ورود شما دسترسی دارد و یا اینکه می تواند به وسیله حفرهای که ایجاد کرده است یک حساب جدید برای خودش ساخته و اقدام به ورود نماید. همچنین ممکن است بتواند از طریق همان حفره یا بک دوری که تعبیه کرده بدون نیاز به ورود و یا ساخت حساب کاربری اقدامات خرابکارانه خودش را پیادهسازی کند.

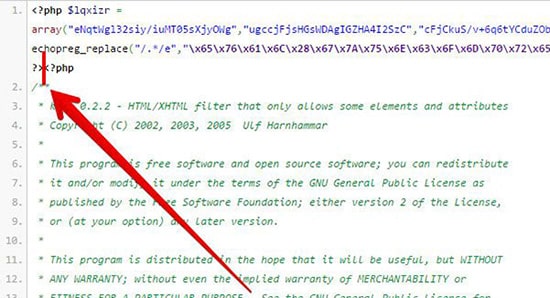

چگونه بکدور در سایت وردپرس ایجاد می شود

شاید سوال شما نیز باشد که چطور می شود که در سایت ما یک بک دور ایجاد می گردد. جواب این سوال خیلی پیچیده نیست، علت اصلی آن مواردی است که شما در سایت خود استفاده می کنید.

مثلا اگر قالب و افزونههایی که در سایتتان استفاده کردید از جای معتبری تهیه نشدهاند و یا نسخه قدیمی باشند امکان دارد در آنها یک باگ یا حفره امنیتی وجود داشته باشد که سبب هک شدن سایت شما گردد.

معمولا افرادی از قالب و افزونههای رایگان و یا نامعتبر در سایت خودشان استفاده می کنند به شدت در معرض آسیب قرار دارند.

زیرا بیشتر این قالب و افزونهها نسخه نال شده هستند و ممکن است در آنها بصورت عمدی یک سری کد تزریق شده باشد که هکر توسط آن بتواند در زمانی خاص به سایت شما نفوذ نماید.

در مقالهای با عنوان “چرا نباید از محصولات نال شده استفاده کنیم؟” بطور کامل مشکلاتی که محصولات نال شده دارند بیان شده است که می تواند برایتان مفید باشد.

سایر مواردی که ممکن است باعث ایجاد بکدور و یا درب پشتی در سایت شما گردند در زیر برایتان درج شده است:

- استفاده از قالب و افزونههای زیاد روی سایت

- عدم بروزرسانی وردپرس، قالب و افزونههای موجود روی سایت

- استفاده از هاستهایی که کیفیت و پیکربندی ضعیفی دارند

- عدم استفاده ماژولهای اعتبارسنجی مانند ریکپچا در فرمهای ورود و ثبت نام

- عدم استفاده از فایروال روی سایت یا هاست، پیشنهاد می شود ماژول ModSecurity را همواره در هاست خود فعال کنید.

- محدود نکردن فایل های مهم در وردپرس

برای جلوگیری از هک شدن و حفظ امنیت وردپرس خود، مهم است که اقدامات امنیتی مناسبی انجام دهید.

این اقدامات شامل به روز نگهداشتن وردپرس و افزونهها، استفاده از پسوردهای قوی، اسکن منظم سیستم برای یافتن بکدورها، استفاده از افزونههای امنیتی، و مدیریت دسترسیها به صورت دقیق میشود. همچنین، ممکن است به منظور حذف بکدورها و تصفیه سیستم از کدهای مخرب نیاز به کمک متخصصین امنیت سایبری داشته باشید.

چگونه Backdoor را شناسایی نماییم؟

تشخیص بکدور (Back Door) ها در سایت نیاز به تخصص دارد و باید به صورت تخصصی تمام بخشهای سایت را مورد بررسی قرار دهید.

در ابتدا بایستی کلیه قالب و افزونههایی که به صورت نال شده در سایتتان استفاده کردید را حذف کنید. بعد از آن نیاز است وردپرس، قالب و افزونههای سایت را بروزرسانی نمایید تا اگر باگ یا مشکلی در آنها وجود دارد مرتفع شود.

شما می توانید در مقاله روشهای بروزرسانی وردپرس با نحوه بروزرسانی آشنا شوید.

بعد از انجام مراحل قبلی بایستی فایلهای مهم وردپرس مانند فایل wp-config.php و فایل htaccess را ویرایش کرده و اگر کد مشکوکی در آن مشاهده کردید آنها را حذف نمایید.

سپس بایستی به بخش کاربران وردپرس رفته و اگر کاربر مشکوکی با نقش کاربری مدیرکل مشاهده کردید، اطلاعات آن را بررسی نموده و درصورت نیاز آن را حذف نمایید تا دیگر به سایت شما دسترسی نداشته باشد. تقریبا با انجام این کارها بیشتر Backdoorها از روی سایت پاک خواهند شد و سایت شما به روال عادی خود باز خواهد گشت.

همچنین در مقاله “چگونه بفهمیم سایت هک شده است؟” مواردی که نشان دهنده هک و یا ویروسی شدن سایت وردپرس می باشد را بیان کردیم که پیشنهاد می شود این مقاله را نیز مطالعه بفرمایید.

گاهی اوقات هکرها کدهای مخرب را در فایلهایی خاص و در مسیرهایی که فکرش را نمی کنیم درج می کنند که شناسایی آنها واقعا نیاز به تخصص و تجربه دارد و ممکن است با انجام کارهای فوق نتوان مشکلات سایت را حل نمود. در صورت نیاز می توانید از خدمات پاکسازی سایت هک شده استفاده نمایید تا متخصصین ما سایت شما را بطور کامل پاکسازی نمایند.

بکدورها همیشه بد نیستند

گاهی اوقات در قالب یا افزونههایی بک دورهایی مشاهده می شود که از طرف سازنده تعبیه شدهاند. این نوع بک دورها معمولا برای عیب یابی، آزمایش و مدیریت از راه دور یا آپدیت خودکار ایجاد می شوند و به بهبود کارایی و عملکرد آن کمک می کنند.

البته این نوع بک دورها نیز بایستی توسط سازندگان به صورت ایمن تعبیه شده باشند تا توسط هکرها مورد سوءاستفاده قرار نگیرد.

توجه نمایید که اگر مشکلاتی مانند مشکلات زیر در سایت شما ایجاد شده باشد ، اینها بخشی از نشانه های بکدور (Back Door) است که باعث ویروسی شدن سایت شما شده است و این دسته از بکدور (Back Door)ها، مشکل دارند.

حتماً توجه نمایید که اگر بکدور باعث هک شدن سایت و در نتیجه نمایش حروف ژاپنی یا چینی در نتایج جستجو گوگل شده بود ، بهتر است که فایل robots.txt را ایجاد نمایید تا زودتر سبب حل این مشکل شود.

سخن پایانی

همواره توصیه می شود اقداماتی که سبب افزایش امنیت سایت می گردند را مدنظر قرار دهید و آنها را در وب سایت خود پیادهسازی کنید. تا از آسیبهایی که ممکن است تمام زحمات شما را به باد بدهد پیشگیری شود.

همواره به جهت جلوگیری از هک شدن سایت ، توصیه می شود با ابزار های مختلف اقدام به افزایش امنیت سایت خود نمایید. در این رابطه در صورت تمایل از خدمات تخصصی افزایش امنیت وردپرس می توانید استفاده نمایید.

امیدواریم این مقاله نیز برای شما مفید بوده باشد و توانسته باشیم به شکلی کامل و روان مبحث بک دورها را برایتان مطرح نموده باشیم.

حمله بکدور Backdoor یا درب پشتی چیست؟

سادهترین تعریف حمله درب پشتی استفاده از هر بدافزار، ویروس یا تکنولوژی برای دسترسی غیرمجاز به برنامه، سیستم یا شبکه و درعینحال دور زدن تمام اقدامات امنیتی اجراشده است. برخلاف انواع دیگر ویروسها یا بدافزارها، عناصر حمله درب پشتی به هسته برنامه هدف میرسند و اغلب منبع هدف را بهعنوان راننده یا مدیر کلیدی هدایت میکنند.

هنگامیکه دسترسی به چنین سطح عمیق و حیاتی بهدست میآید، احتمال آسیب بیپایان است. مهاجمان میتوانند زیرساخت کامل یا جزئی را تغییر دهند، سیستم موردنظر را وادار کنند مطابق میل خودکار یا رفتار کند و دادههای حیاتی را سرقت کنند.

تأثیر این اقدامات میتواند بسیار مضر باشد. ازاینرو، همیشه به افراد پیشنهاد میشود که مراقب حضور عوامل تهدیدکننده مرتبط با آن باشند و در مورد چگونگی کاهش حملات درب پشتی اطلاعات داشته باشند.

حملات بکدور یا درب پشتی (Backdoor) چگونه کار میکند؟

عملکرد حملات درب پشتی به نحوه ورود آنها به سیستم بستگی دارد. همانطور که گفته شد، رایجترین راههایی که با استفاده از آنیک درب پشتی میتواند وارد یک سیستم شود، استفاده از بدافزار یا استفاده از نرمافزار و سختافزار خاص است. توضیح مفصل این دو روش به شرح زیر است:

بدافزار Backdoor

این بدافزار درواقع وانمود میکند که چیز دیگری است تا اقداماتی مانند سرقت اطلاعات، نصب بدافزار و ایجاد یک درب پشتی در سیستمها بهطور یکپارچه انجام شود. همچنین به دلیل شباهت رفتاری آن با Trojan که درواقع به مهاجم اجازه میدهد به زیرساخت اصلی برنامه، نرمافزار یا شبکه دسترسی پیدا کند و Trojan پشتی نیز نامیده میشود، باید بدانید که Trojan چگونه کار میکند.تروجان (Trojan) یک فایل با محتوای مخرب است و میتواند مورداستفاده قرار گیرد. آن میتواند در قالب پیوست یک ایمیل، فایل قابل دانلود، تهدیدات سایبری مانند بدافزار و … تحویل داده شود. بدتر از همه، Trojan تواناییهای کرم مانندی دارند که آنها را برای تکثیر و گسترش توانمند میکند. بدون نیاز به تلاش بیشتر، Trojan میتواند به سیستمهای دیگر نیز گسترش یابد. صرفنظر از ظاهر، هر نوع Trojan مضر است و پتانسیل ایجاد آسیب جدی به هدف را دارد.مهندس علی کرمی در فصل هفتم دوره هکر اخلاقی CEH v11 که در مورد تهدیدات بدافزار است بهصورت کاملتر در مورد این موضوع صحبت کرده است.

دربهای پشتی داخلی یا اختصاصی

این روش را بهعنوان یک درب پشتی در نظر بگیرید که در مواقع اضطراری توسط صاحبان املاک استفاده میشود. چنین نوع درهای پشتی توسط متخصصان نرمافزار یا سختافزار مستقر میشوند و همیشه نیت بدی ندارند. آنها بهعنوان جزئی از نرمافزار وجود دارند و به صاحبان یا توسعهدهندگان اجازه دسترسی فوری به برنامه یا نرمافزار را میدهند.

انواع مختلف حملات دربهای پشتی یا بکدور (Backdoor)

دربهای پشتی انواع مختلفی دارند و هرکدام خط حمله متفاوتی نیز دارند.

دربهای پشتی یا بکدور رمزنگاری

یک درب پشتی رمزنگاری را بهعنوان یک کلید اصلی در نظر بگیرید که برای باز کردن هر چیزی که در پشت دادههای رمزگذاری شده پنهان است، مفید است. معمولاً دادهها از طریق رمزگذاری AES-256 بیت یا سایر الگوریتمها محافظت میشوند. در این رمزگذاری یا هر رمزگذاری دیگری، به هر دو طرف که در حال ارتباط هستند یک کلید رمزنگاری داده میشود که برای رمزگشایی دادهها و رهگیری آنها استفاده میشود.

دربهای پشتی یا بکدور سختافزاری

این دربهای پشتی از اجزای سختافزاری مانند تراشهها، پردازندهها، هارددیسکها و موارد دیگر برای نفوذ به یک سیستم استفاده میکنند. با استفاده از اجزای سختافزاری اصلاحشده، هکرها سعی میکنند به سیستم موردنظر دسترسی در سطح ریشه داشته باشند. بهغیراز سختافزارهای مرتبط با کامپیوتر، بسیاری از دستگاههای خارجی دیگر مانند تلفنها، سیستمهای امنیتی خانه، ترموستاتها نیز میتوانند بهعنوان یک درب پشتی سختافزار عمل کنند، درصورتیکه دارای هر بخش سختافزاری تغییریافته باشند و با یک سیستم مرتبط باشند.

معمولاً از چنین دربهای پشتی برای دسترسی به دادهها، نظارت و دسترسی از راه دور استفاده میشود.

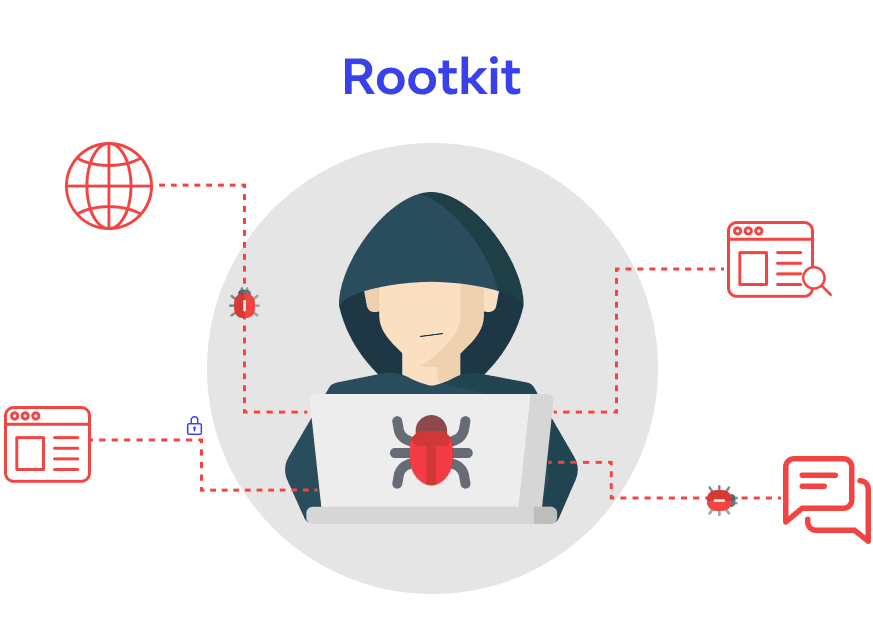

روت کیتها (Rootkits)

روت کیتهای کمی پیشرفته از نوع بدافزار به هکرها اجازه میدهند تا فعالیتهای خود را بهطور کامل از سیستمعامل موردنظر پنهان کرده و آن را مجبور به اعطای دسترسی در سطح ریشه کنند. پس از اعطای این امر، هکرها اجازه دارند سیستم را از راه دور کار کنند و اقدامات بیپایانی مانند دانلود سیستمها، اصلاح فایل، نظارت بر هر فعالیت و هر چیز دیگری را انجام دهند.

چیزی که روت کیتها را خطرناک می کند، توانایی آنها در تبدیلشدن به شکل هر نرمافزار یا تراشه کامپیوتری استفادهشده است. و کار بهقدری عالی انجام میشود که تشخیص آنها دشوار است. روت کیتها انواع مختلفی دارند.

بهعنوانمثال، یک root-kit در حالت هسته وجود دارد که با هسته سیستمعامل بازی میکند. سپس، ما یک user-rootkit داریم که در فضای کاربر سیستم مستقرشده است. روت کیت بوت لودر نسخهای از kernel-rootkit است و رکورد MBR یا Master Boot سیستم را مختل میکند.

تروجان (Trojans)

همانطور که در بالا ذکر شد، بدافزار به شکل Trojan ظاهر میشود. چنین فایلهایی جعلی میشوند تا بهصورت فایل تأیید شوند بهطوریکه سیستم یا رایانه موردنظر به آنها اجازه دسترسی میدهد. هر بار که نرمافزار دانلود میشود، یک دستور «اجازه میدهید برنامهها در اینجا تغییراتی در دستگاه شما ایجاد کند؟» را روی صفحهنمایش میدهد.

معمولاً فایلهای Trojan در این مرحله مخفی میمانند و پس از اعطای مجوز، Trojan بر روی سیستم نصب میشود و یک درب پشتی ایجاد میشود. درنتیجه هکرها یا حمله گران درب پشتی قادر به دسترسی ادمین مانند به سیستم میشوند و هر کاری که میخواهند انجام میدهند.

دسترسی گرفتن از راه دور Remote Shell

ین نوع درب پشتی یک قطعه کد مخرب (مانند PHP، Python، Ruby) است که میتواند در یک سایت آپلود شود تا به فایلهای ذخیرهشده در آن سایت دسترسی پیدا کند. پس از آپلود، هکر میتواند از آن برای ویرایش، حذف یا دانلود هر فایلی در سایت یا آپلود فایل خود استفاده کند.

بالا بردن سطح دسترسی اکانت درب پشتی

این نوع درب پشتی یک قطعه کد مخرب (مانند PHP، Python، Ruby) است که میتواند در یک سایت آپلود شود تا به فایلهای ذخیرهشده در آن سایت دسترسی پیدا کند. پس از آپلود، هکر میتواند از آن برای ویرایش، حذف یا دانلود هر فایلی در سایت یا آپلود فایل خود استفاده کند.

راهیابی به هدف بهواسطهی محیط گرافیکی (GUI)

حملات بکدور (Backdoor) یا درب پشتی چگونه توسط هکرها استفاده میشود؟

بر اساس تکنیک مورداستفاده، درب پشتی میتواند هکرها را تا حد زیادی توانمند کند و به آنها امکان ایجاد مزاحمتهای نگرانکننده مانند:

نرمافزارهای جاسوسی

باج افزار

باج افزار نسخه دیجیتالی یک تهدید باج در دنیای واقعی است و شامل خاموش شدن کامل منابع آلوده مانند سیستم، سرور و شبکه تا زمان پرداخت مبلغ باج درخواستی است. بهطورکلی، باج در ارزهای دیجیتال برای حفظ رازداری درخواست میشود.

بدافزار Crypto jacking

Crypto jacking نوعی بدافزار است که ارز دیجیتال را هدف قرار میدهد و به استفاده از سیستمها، شبکهها یا اتصالات اینترنتی دیگران برای استخراج ارزهای دیجیتال اشاره دارد.

چگونه از حمله درب پشتی جلوگیری کنیم؟

پیشگیری بهتر از درمان است. ازاینرو، باید از برخی راههای پیشگیری از حمله درب پشتی که در ادامه بیان میشوند آگاه بود:

برای تغییر این متن بر روی دکمه ویرایش کلیک کنید. لورم ایپسوم متن ساختگی با تولید سادگی نامفهوم از صنعت چاپ و با استفاده از طراحان گرافیک است.

- مطمئن شوید که تلاشهای ناموفق مجاز برای ورود محدود هستند و یک فایروال در مکانی است که دسترسی بدون مجوز را ممنوع میکند.

- یک خط مشی نظارت سختگیرانه بر شبکه داشته باشید. مطمئن شوید که راهحلهای امنیتی را بررسی کرده، شبکه را رصد کرده و بر اساس نیاز روز، فناوری را بهروزرسانی کردهاید. منابع شبکه باید با حفاظت ۲FA محافظت شوند.

- یک برنامه ضد بدافزار برای جلوگیری از محتوای مخرب مفید است. بهطور خودکار خطراتی مانند ویروسها، بدافزارها، Trojan ها و غیره را شناسایی و از بین میبرد و سیستم را محافظت میکند. ازآنجاییکه همهچیز بهطور خودکار اتفاق میافتد، تلاش زیادی لازم نیست.

- دسترسی به وبسایتها یا محتوای غیرمجاز و تأیید نشده از طریق اینترنت را متوقف کنید. بهخصوص، هنگام دسترسی به وبسایتها یا نرمافزارهای رایگان، باید اقدامات احتیاطی بیشتری انجام داد. چنین مکانهایی مرکزی برای ویروسها و محتوای ناخواسته هستند و میتوانند آسیب جدی به سیستم شما وارد کنند.

- یک نرم افزار مدیریت رمز عبور باکیفیت و خوب به ایجاد رمزهای عبور دسترسی قوی و پیچیده و مدیریت آنها کمک میکند. همه ما میدانیم که شکستن یک رمز عبور قوی سخت است و هکرها برای دور زدن محافظت از آن کار سختی خواهند داشت. اما، ایجاد و مدیریت چنین رمز عبور برای تمام وبسایتها و منابعی که استفاده میکنید، درواقع کار سختی است. با کمک یک نرم افزار مدیریت رمز عبور، میتوان آن را بهراحتی انجام داد که در مقالات قبلی ما ابزار LastPass را معرفی کرده ایم.

- سیستمعامل و نرمافزار خود را بهروزرسانی کنید زیرا منابع به روز میتوانند به روشی بهتر با تلاشهای حمله مقابله کنند.

- با کمک یک فایروال نسل جدید، همهچیز میتواند بسیار بهتر از قبل باشد زیرا این قطعه از فناوری تمام ترافیک ورودی و خروجی را زیر نظر دارد و در صورت مشاهده هر چیز مشکوکی فوراً اقدام میکند.

نمونههای حمله درب پشتی

حملات Backdoor در اطراف ما هستند و هر از گاهی در حال وقوع هستند. در ادامه به مهمترین آنها اشاره میشود.

- در سال ۲۰۱۷، یکPulsar Double شناسایی شد که دارای بدافزار Backdoor بود. با کمک آن، مهاجمان میتوانستند کریپ جکر قدرتمند و حیاتی با حافظه بالا نصب کنند. هدف استخراج بیت کوین بود. ازاینرو، زنجیره عظیمی از بات نتهای استخراج رمزنگاری به دلیل یک رمز ارز ایجاد شد.

- Poison Tap یک نمونه شناختهشده از حمله درب پشتی است. در این مورد، هکرها از بدافزارها برای دسترسی به هر وبسایتی ازجمله وبسایتهایی که با ۲FA محافظت میشوند، استفاده کردند.

- وردپرس با چندین درب پشتی در سال ۲۰۱۴ مشاهده شد. این درهای پشتی پلاگین های وردپرس بودند که دارای کد جاوا اسکریپت مبهم بودند. هنگامیکه چنین پلاگین های آلوده روی سیستم نصب شدند، از آنها برای ایجاد یک حساب کاربری مخفی مدیریت و سرقت دادهها استفاده میشد.

- Borland Inter base دارای دربهای پشتی داخلی در نسخههای ۴.۰ تا ۶.۰ خود بود. درب پشتی سخت کدگذاری شده بود و چندین حساب در ب پشتی ایجاد میکرد که از طریق شبکه قابلدسترسی بودند. هرکسی که از این حسابهای درب پشتی استفاده میکرد، میتوانست همهچیز ذخیرهشده در پایگاه داده Inter base را بفهمد. سرانجام در سال ۲۰۰۱ رفع شد.

- در سال ۲۰۰۸، تمام نسخههای سیستمعامل، بالاتر از ۶.۲.۰، Juniper Networks، دارای دربهای پشتی بودند که هکرها را قادر میساخت تا دسترسیهایی مانند مدیریت داشته باشند.

سؤالات متداول در مورد حملات درب پشتی یا بکدور (Backdoor)

در مورد حملات در فضای باز هم همینطور است ، اما به جای وارد شدن به خانه شما ، مجرمان برای سرقت داده ها ، راه های امنیتی را دور میزنن و وارد سیستم شما میشوند.

درب پشتی یا بکدور چیست؟

Backdoor یا Attack Backdoor نوعی نرم افزار مخرب است که می تواند برای دستیابی غیرمجاز به سیستم رایانه ای ، از محدودیت های امنیتی دور بزند. به عبارت ساده تر ، یک Backdoor یک قطعه کد است که به دیگران اجازه می دهد بدون اینکه تشخیص داده شوند از یک سیستم وارد و خارج شوند.

یکی از این روش ها دسترسی از راه دور است و هکرها می توانند هر وقت خواستند در مرحلات بعدی به سیستم برگردند. آنها سپس می توانند به منابع رایانه ای ، مانند پایگاه داده ها و سرورهای پرونده دسترسی پیدا کنند تا اطلاعات را به سرقت برده و همچنین دستورات سیستم را منتشر کرده و بدافزارهای بیشتری را نصب کنند.

بدون عنوان

بدون توضیحات

چگونه بکدور یا درب پشتی ایجاد می شود؟

انواع backdoor های وجود دارد که می توان ایجاد کرد و همه آنها ناسازگار نیستند. ما در مورد آنها بحث خواهیم کرد.

بکدور ها همیشه مخرب نیستند. گاهی اوقات توسعه دهندگان نرم افزار عمداً backdoor را در برنامه های خود به عنوان نقطه قانونی دسترسی برای مدیریت از راه دور ، تشخیصی ، عیب یابی یا آزمایش سیستم ، کدگذاری می کنند.

این Backdoor یا بکدور ها عمدی مناسب هستند و می توانند عملکرد و تجربه کاربر را بهبود بخشند. با این حال ، آنها همچنین می توانند توسط هکرها برای دستیابی به دسترسی مورد سوء استفاده قرار بگیرند. هکرها غالباً به دنبال قسمت های داخلی هستند که فقط برای فروشندگان نرم افزار شناخته می شوند تا به سیستم ها وارد شوند.

به عبارت دیگر ، بکدور همیشه بد نیستند ، اما لایه دیگری از آسیب پذیری را اضافه می کنند که هکرها می توانند برای دستیابی غیرمجاز به یک سیستم از آن سوء استفاده کنند.

بدون عنوان

بدون توضیحات

سازمان های امنیتی

در سال 2013 ، هنگامی که ادوارد اسنودن اسناد سازمان امنیت ملی آمریکا را به رسانه ها اعلام کرد ، سایر بکدور ها بدگویی کردند. آژانس جاسوسی ، با همکاری GCHQ انگلیس ، بر تولیدکنندگان نرم افزار فشار می آورد تا بتوانند پشتیبان خود را نصب کنند.

این موضوع دوباره در سال 2016 هنگامی که FBI تلاش کرد اپل را وادار به باز کردن قفل آیفون از طریق دادخواست کند ، دوباره به خود جلب کرد. نبرد حقوقی با پایان یافتن یک شرکت خصوصی به تلفن پایان یافت ، اما احتمالاً بحث عمومی درباره امنیت و حفظ حریم خصوصی ادامه خواهد یافت.

مهم نیست که چه مسائلی را انتخاب کنید ، پشتیبان سیستم شما را در معرض حمله قرار می دهد و می تواند به اشخاص ثالث دسترسی به داده های شخصی شما دهد.

بدون عنوان

بدون توضیحات

پشتیبان مخرب و تروجان دسترسی از راه دور

هکرها همچنین می توانند با کمک یک Trojan یا RAT دسترسی از راه دور ، بکدورهای مخصوص خود را در سیستم های هدفمند نصب کنند. RAT قطعه ای از کد بدافزار است که شامل یک Backdoor برای کنترل اداری بر روی یک دستگاه خاص است.

اشنایی با باگ Sql Injection و نفوذ و هک وب سایت توسط ابزار Sqlmap در کالی لینوکس

معمولاً RAT ها با فریب دادن کاربر به بارگیری آنها از طریق مهندسی اجتماعی و جابجایی آنها به عنوان پرونده های قانونی ، وارد سیستم می شوند. به عنوان مثال ، یک RAT می تواند به عنوان یک پیوست ایمیل ارسال شده توسط یک همکار ، یک لینک رسانه های اجتماعی در پروفایل یک دوست یا یک بازی ویدیویی برای بارگیری پنهان شود. پس از نصب RAT ، هکرها می توانند در هر زمان که بخواهند از backdoor استفاده کنند.

بدون عنوان

بدون توضیحات

چرا درب پشتی یا بکدور خطرناک است؟

وقتی بحث امنیت می شود ، نقص های ناخواسته و بکدورهای عمدی اساساً یکسان هستند. آنچه باعث می شود هر فضای بکدور خطرناک باشد این است که در بعضی از نقاط قرار است توسط یک هکر مخرب کشف شود که مشتاق به بهره برداری از آن است.

یک هکر از راه دور می تواند از طریق Backdoor به دستگاه شما دسترسی داشته باشد:

- سایر بدافزارها را روی سیستم نصب کنید

- سرقت داده ها

- فایل های اضافی را بارگیری کنید

- کارها و فرایندها را اجرا کنید

- دستگاه را از راه دور کنترل کنید

- بارگیری یا بارگیری پرونده ها

- حملات DDoS را روی رایانه های دیگر انجام دهید

- تنظیمات رایانه ، از جمله گذرواژهها و اعتبار کاربر را تغییر دهید

- دستگاه را خاموش ، راه اندازی مجدد یا حتی “آجر” کنید

بدون عنوان

بدون توضیحات

چگونه میتوان از درب پشتی یا بکدور جلوگیری کرد؟

تشخیص حملات در بکدور بسیار دشوار است. در حقیقت ، بسیاری از کاربران از Backdoor موجود در سیستم های آنها هفته ها ، ماه ها یا حتی سا لها قبل از وقوع حمله بی اطلاع هستند.

از آنتی ویروس استفاده کنید : شما باید یک آنتی ویروس پیشرفته در محل داشته باشید که قادر به شناسایی و جلوگیری از حملات مخرب و مخرب باشد. بسیاری از بکدورها از طریق RAT ها ، Trojans ها و انواع دیگر بدافزارها نصب می شوند ، بنابراین نصب یک آنتی ویروس با قابلیت شناسایی چنین تهدیداتی ضروری است.

از ابزار Firewall و Monitoring Network استفاده کنید :آنتی ویروس شما باید به عنوان بخشی از مجموعه امنیتی فایروال و نظارت بر شبکه را فراهم کند. فایروال فقط به کاربران مجاز اجازه دسترسی می دهد. یک ابزار قدرتمند نظارت بر شبکه می تواند تضمین کند که هرگونه فعالیت مشکوک مانند آپلودها یا بارگیری های غیرمجاز ، پرچم گذاری شده و از آنها مراقبت می شود.

خوب فکر کنم با مفهوم بکدور چیست؟ کاملا اشنا شدید امید واردم از این مقاله لذت کافی رو برده باشید حتما مارو در شبکه های اجتماعی دنبال کنید و مارو به دوستان خود معرفی کنین اینو یادت باش بکدور چیست؟

درب پشتی (Backdoor) چیست؟

Backdoor ها برنامه هایی هستند که به مجرمان سایبری یا مهاجمان امکان دسترسی از راه دور به رایانه ها و سیستم ها را می دهند. درهای پشتی را می توان در هر دو بخش نرم افزاری و سخت افزاری نصب کرد. بسیاری از Backdoor ها از پروتکل IRC یا (Internet Relay Chat) استفاده می کنند و فرمان هایی را از کلاینت های معمولی از چت توسط IRC دریافت می کنند.Backdoor ها نیز می توانند از طریق برنامه های مخرب در دستگاه های تلفن همراه و دستگاه های هوشمند پخش شوند.

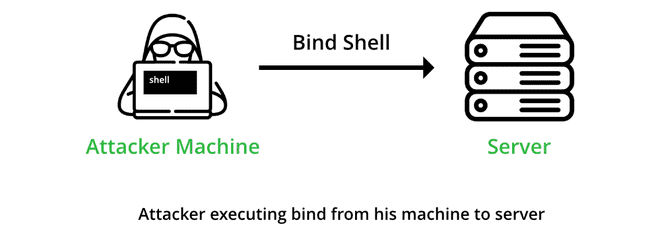

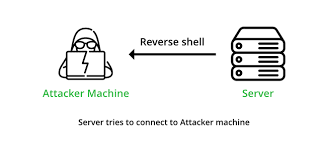

درهای پشتی (Backdoor) ها نقش مهمی در حملات هدف مند ایفا می کنند ، زیرا می توانند برای کنترل سیستم های آسیب دیده مورد استفاده قرار گیرند و به مهاجمان اجازه می دهند اطلاعات را بدزدند و بدون پیدا شدن ارتباط برقرار کنند. با استفاده از درهای پشتی ، مهاجمان می توانند تکنیک های زیر را انجام دهند:

- اتصال پورت

- اتصال مجدد

- سوء استفاده از دستگاه متصل شده

- سوء استفاده از پلتفرم مشروع

- سوء استفاده از پروتکل و سرویس استفاده شده

- گوش دادن به پروتکل/پورت (Sniff)

- استفاده از جستجوی DNS سفارشی و استفاده مجدد از پورت.

خب تا به اینجا با Backdoor ها و کاربرد اون آشنا شدیم , اما خیلی از در های پشتی از یک پروتکلی بنام IRC

استفاده می کنند که میخوایم این پروتکل رو شرح بدیم و ببینیم دقیقا چیه!

پروتوکل IRC (Internet Relay Chat) چیست؟

چت رله اینترنتی یا (IRC) یک سیستم چت مبتنی بر متن (پیام های فوری) است. این پروتکل امکان بحث و گفتگو بین هر تعداد از شرکت کنندگان در کانال های به اصطلاح مکالمه و همچنین گفتگو بین دو شریک را فراهم می کند.به عنوان مثال ، در گفتگوهای پرسش و پاسخ. هر شرکت کننده ممکن است یک کانال مکالمه جدید باز کند و یک کاربر رایانه نیز می تواند در چندین کانال همزمان شرکت کند.

درهای پشتی برای تعدادی از فعالیت های مخرب استفاده می شوند ، از جمله:

1.سرقت اطلاعات

2.خراب شدن وب سایت

3.سرقت سرور

4.راه اندازی حملات توزیع شده تکذیب سرویس (DDoS)

5.آلوده کردن بازدیدکنندگان وب سایت

6.حملات تهدید مداوم پیشرفته (APT)

نصب تروجان Backdoor چگونه است؟

رایج ترین روش نصب در پشتی (Backdoor) شامل گنجاندن فایل از راه دور با استفاده از آسیب پذیری (RFI) است ، یک بردار حمله که از آسیب پذیری های برنامه هایی که به طور پویا به اسکریپت های خارجی اشاره می کنند ، سوء استفاده می کند. در سناریوی RFI ، تابع ارجاع داده می شود تا تروجان پشتی را از میزبان راه دور بارگیری کند.

مهاجمین معمولاً با استفاده از اسکنرها اهدافی را شناسایی می کنند که وب سایت هایی را که دارای اجزای بدون Patch یا قدیمی هستند و تزریق فایل را امکان پذیر می کند ، پیدا کنند. سپس بعد از یک اسکن موفق از آسیب پذیری برای نصب در پشتی در سرور زیرساختی سوء استفاده می کند. پس از نصب ، در هر زمان می توان به آن دسترسی داشت ، حتی اگر آسیب پذیری که امکان تزریق آن را فراهم کرده است ، پچ (Patch) شده باشد.

تزریق تروجان Backdoor اغلب در یک فرآیند دو مرحله ای انجام می شود تا قوانین امنیتی را دور زده و از بارگذاری فایل های بالاتر از اندازه مشخص جلوگیری کند. مرحله اول شامل نصب یک فایل کوچک که تنها وظیفه آن بازیابی یک فایل بزرگتر از یک مکان دور است.و سپس مرحله دوم آغاز می شود که شامل بارگیری و نصب اسکریپت در پشتی روی سرور.

هکرها با Backdoor چه کاری می توانند انجام دهند؟

هکرها می توانند از یک Backdoor برای نصب همه نوع بدافزارها بر روی کامپیوتر شما استفاده کنند. Spyware نوعی بدافزار است که پس از استقرار در سیستم شما، اطلاعاتی را در مورد شما، سایت هایی که در اینترنت بازدید می کنید، چیزهایی که بارگیری می کنید، پرونده هایی که باز می کنید، نام کاربری، رمزعبورها و … را جمع آوری می کند.

بک دور ها در چه قسمت هایی میتوانند قرار بگیرند؟

- فایل های درون سرور

- دیتابیس سایت

- سرویس های سرور

- ایجاد سرویس جدید برای اتصال

یک پاسخ

раскрутка сайта в поисковиках цена – lasuerte.ua